Что такое внешний dns сервер. Смотреть что такое "ДНС" в других словарях

Многие программы при запуске требуют повышения прав (значок щита у иконки), однако на самом деле для их нормальной работы прав администратора не требуется (например, вы вручную предоставили необходимые права пользователям на каталог программы в ProgramFiles и ветки реестра, которые используются программой). Соответственно, при запуске такой программы из-под простого пользователя, если на компьютере включен контроль учетных записей, появится запрос UAC и от пользователя потребует ввести пароль администратора. Чтобы обойти этот механизм многие просто отключают UAC или предоставляют пользователю права администратора на компьютере, добавляя его в группу локальных администраторов. Естественно, оба этих способа небезопасны.

Зачем обычному приложению могут понадобится права администратора

Права администратора могут потребоваться программе для модификации неких файлов (логи, конфигурации и т.д.) в собственной папке в C:\Program Files (x86)\SomeApp). По умолчанию у пользователей нет прав на редактирование данного каталога, соответственно, для нормальной работы такой программы нужны права администратора. Чтобы решить эту проблему, нужно под администратором на уровне NTFS вручную назначить на папку с программой право на изменение/запись для пользователя (или группы Users).

Примечание . На самом деле практика хранения изменяющихся данных приложения в собственном каталоге в C:\Program Files неверна. Правильнее хранить данные приложения в профиле пользователя. Но это вопрос уже о лени и некомпетентности разработчиков.

Запуск программы, требующей права администратора от обычного пользователя

Ранее мы уже описывали, как можно , с помощью параметра RunAsInvoker. Однако этот метод недостаточно гибкий. Также можно воспользоваться с сохранением пароля админа /SAVECRED (также небезопасно). Рассмотрим более простой способ принудительного запуска любой программы без прав администратора (и без ввода пароля админа) при включенном UAC (4,3 или 2 уровень ).

Для примера возьмем утилиту редактирования реестра — regedit.exe (она находится в каталоге C:\windows\system32). При запуске regedit.exe появляется окно UAC и, если не подтвердить повышение привилегии, редактор реестра не запускается.

Создадим на рабочем столе файл run-as-non-admin.bat со следующим текстом:

cmd /min /C "set __COMPAT_LAYER=RUNASINVOKER && start "" %1"

Теперь для принудительного запуска приложения без права администратора и подавления запроса UAC, просто перетащите нужный exe файл на этот bat файл на рабочем столе.

После этого редактор реестра должен запустится без появления запроса UAC. Открыв диспетчер процессов, и добавим столбец Elevated (С более высоким уровнем разрешений), вы увидите, что в системе имеется процесс regedit.exe с неповышенным статусом (запущен с правами пользователя).

Попробуйте отредактировать любой параметр в ветке HKLM. Как вы видите доступ на редактирование реестра в этой ветке запрещен (у данного пользователя нет прав на запись в системные ветки реестра). Но вы можете добавлять и редактировать ключи в собственной ветке реестра пользователя — HKCU.

Аналогичным образом можно запускать через bat файл и конкретное приложение, достаточно указать путь к исполняемому файлу.

run-app-as-non-admin.bat

Set ApplicationPath="C:\Program Files\MyApp\testapp.exe"

cmd /min /C "set __COMPAT_LAYER=RUNASINVOKER && start "" %ApplicationPath%"

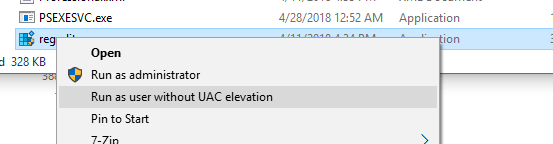

Также можно добавить контекстное меню, которое добавляет у всех приложений возможность запуска без повышения прав. Для этого создайте следующий reg файл и импортируйте его в реестр.

Windows Registry Editor Version 5.00

@="cmd /min /C \"set __COMPAT_LAYER=RUNASINVOKER && start \"\" \"%1\"\""

После этого для запуска любого приложения без прав админа достаточно выбрать пункт «» в контекстном меню.

Переменная окружения __COMPAT_LAYER и параметр RunAsInvoker

Переменная окружения __COMPAT_LAYER позволяет устанавливать различные уровни совместимости для приложений (вкладка Совместимость в свойствах exe файла). С помощью этой переменной можно указать настройки совместимости, с которыми нужно запускать программу. Например, для запуска приложения в режиме совместимости с Windows 7 и разрешением 640×480, установите:

set __COMPAT_LAYER=Win7RTM 640x480

Из интересных нам опций переменной __COMPAT_LAYER выделим следующие параметры:

- RunAsInvoker - запуск приложения с привилегиями родительского процесса без запроса UAC.

- RunAsHighest - запуск приложения с максимальными правами, доступными пользователю (запрос UAC появляется если у пользователя есть права администратора).

- RunAsAdmin - запуск приложение с правами администратора (запрос AUC появляется всегда).

Т.е. параметр RunAsInvoker не предоставляет права администратора, а только блокирует появления окна UAC.

Некоторым приложениям для работы в Windows 7 или Windows Vista требуются повышенные права, и запускать их необходимо от имени администратора. При этом выводится запрос "Контроля учетных записей пользователя " (User Account Control или UAC ), в котором система просит вашего согласия на запуск приложения.

Многие пользователи неправильно полагают, что "Контроль учетных записей пользователя " лишь мешает, и отключают его. При этом серьёзно страдает безопасность компьютера, т.к. согласия пользователя на запуск приложений больше не требуется, и любая вредоносная программа может беспрепятственно запускаться и работать. Наличие антивируса также не может на 100% гарантировать безопасность компьютера.

В этой статье я расскажу, как упростить процесс запуска избранных приложений от имени администратора, не отключая UAC (полностью или частично) и без вреда для безопасности.

В качестве примера будем запускать командную строку (cmd ) от имени администратора.

Способ №1(обычный) - запуск через правую клавишу мыши (запрос UAC отображается)

Нажмите правой клавишей мыши по значку нужного приложения и выберите пункт "":

Способ №2 - запуск с использованием "Ctrl+Shift+Enter" (запрос UAC отображается)

Пуск , в строке поиска наберите нужную команду и нажмите Ctrl+Shift+Enter .

Способ №3 - устанавливаем запуск от имени администратора в свойствах ярлыка (запрос UAC отображается)

Щелкните правой клавишей мыши по нужному ярлыку и выберите пункт "Свойства ".

Перейдите на вкладку "Ярлык ", нажмите "Дополнительно ", установите флажок "Запускать от имени администратора ":

Установите флажок "Запускать от имени администратора"

Или перейдите на вкладку "Совместимость " и установите флажок "Выполнять эту программу от имени администратора ":

Установите флажок "Запускать от имени администратора" на вкладке "Совместимость"

Способ №4 - упрощаем запуск для избранных приложений при помощи планировщика заданий (запрос UAC не отображается)

Переходим к самому интересному способу. Если есть приложение, которое Вы постоянно запускаете, и оно получено от надёжного производителя ПО, например, это приложение Windows - можно упростить запуск. Создание ярлыка для нужной программы не занимает более 2-х минут и это позволит избавиться от лишних действий в дальнейшем. Запускаем планировщик заданий (Пуск ---> Все программы ---> Стандартные ---> Служебные ---> Планировщик заданий) и нажимаем "Создать задачу ":

Указываем Имя для новой задачи и ставим флажок "Выполнять с наивысшими правами ":

Установите флажок "Выполнять с наивысшими правами"

Переходим на вкладку Действия , нажимаем "Создать ", в следующем окне нажимаем "Обзор ":

Указываем путь к нужному приложению и нажимаем "Открыть ":

Нажимаем "ОК "

Нажмите "ОК"

И ещё раз "ОК "

Нажмите "ОК"

Закрываем планировщик и переходим к созданию ярлыка.

Чтобы создать ярлык на рабочем столе, щёлкаем правой клавишей мыши, выбираем "Создать " ---> "Ярлык ":

В поле Расположение объекта вводим: schtasks /run /tn cmd_admin, где cmd_admin - имя созданной нами задачи. Если имя содержит пробелы, его необходимо указывать в кавычках.

Задаём название ярлыка:

Ярлык создан и готов к использованию. Чтобы сменить значок - нажмите правой клавишей мыши по ярлыку, выберите "Свойства ":

Выберите "Свойства"

Перейдите на вкладку "Ярлык " и нажмите "":

Обзор

Указываем путь к программе:

Выбираем нужный значок и закрываем оба окна кнопкой "ОК "

Теперь запуск нужного приложения от имени администратора выполняется двойным щелчком по созданному ярлыку, при этом запрос UAC не отображается и безопасность остаётся в сохранности

Дополнительно

По аналогии с запуском командной строки способом №4 можно настроить запуск диалогового окна "Выполнить ", и введенные в него команды также будут запущены от имени администратора. Удобство этого подхода заключается в том, что список ранее использованных команд сохраняется, и можно выбрать нужную из списка.

При создании задачи в планировщике, в окне "" укажите: в поле "Программа или сценарий " - rundll32 , а в поле "Добавить аргументы " - shell32.dll,#61

Привет, друзья! Если вы помните, то в мы рассказывали об одной интересной программе, для которой был необходим запуск от имени администратора в Windows 10. Сейчас немножко расширим знания по этой теме.

А все дело в том, что есть еще один классный способ сделать такую настройку раз и навсегда. То есть после ее применения любое приложение будет запускаться с администраторскими правами в автоматическом режиме.

Поэтому предлагаю переходить к делу. Самый простой способ наделить приложение правами админа выглядит следующим образом. Щелкаем правой кнопкой мыши по ярлыку и в меню выбираем соответствующий пункт:

Но в такой схеме есть один существенный минус. Ведь нужно будет производить данную комбинацию каждый раз при запуске. Но есть другой вариант, с помощью которого можно этот недочет поправить.

Делаем все за две минуты. Снова жмем правой кнопкой на значок ярлыка нужной программы и выбираем раздел "Свойства":

Затем идем на вкладку "Совместимость" и ставим галку на пункте "Выполнять эту программу от имени администратора":

Жмем "ОК" для принятия сделанных изменений и все на этом. Дело сделано. Теперь вы знаете, как правильно и быстро сделать запуск от имени администратора в Windows 10. Хотя в Win 7 и 8 все настраивается по аналогии.

На этом все пока и до новых встреч. А в завершение этой маленькой публикации, предлагаю посмотреть видео про очень больших и сильных людей.

Доброго времени суток уважаемый посетитель. В сегодняшней статье я предлагаю тебе рассмотреть ни как обычно установку и конфигурирование серверов и клиентских станций с самого начала, а обычные будни системного администратора. А рассматривать мы будем запуск определенного приложения из-под имени администратора, рассмотрим какие существуют решения и чем они отличаются. Причиной, по которой администраторы сталкиваются с этой проблемой довольна проста, в нашей практикте ит-аутсорсинга , мы довольно часто сталкиваемся с ситуацией, когда приложение (особенно отечественных разработчиков) не ориентированно на UAC, а почему так, спросите у разработчиков приложения. Тестировать будем в виртуальной среде Hyper-V на виртуальной машине второго поколения с ОС Windows 8.1.

Разнообразие присутствует

Рассматривать мы будем три утилиты:

RunAs - запускает конкретные средства и программы с разрешениями, отличными от тех, которые предоставляет текущая учетная запись. Эта утилита не является сторонней, она входит в поставку ОС Windows. Справка по утилите runas /?

Тестировать будем на встроенной утилите msconfig.exe, которая входит в ОС Windows. Запуск этой утилиты осуществляется только с учетной записи имеющие права администратора.

ВНИМАНИЕ! Запуск утилиты будет осуществляется из-под учетной записи доменного администратора. В реалии не рекомендуется этого делать, лучше создать отдельную учетную запись для подобных моментов.

Итак, попробуем воспользоваться устроенной утилитой RunAs, для этого запустим командную строку и напишем следующее

.jpg)

Попрошу заметить, что вводимый пароль не будет отображаться

.jpg)

После удачного ввода пароля и имени учетной записи, откроется окно msconfig.exe

.jpg)

Теперь создадим ярлык для запуска msconfig.exe из-под учетной записи администратора.

.jpg)

.jpg)

После удачного ввода пароля запустится уже известный msconfig.exe.

Вопрос напрашивается сам собой, позволит ли администратор, пользователю знать пароль от учетной записи имеющей права администратора, имя от которого легко посмотреть в свойствах ярлыка?

И еще, пароль при запуске ярлыка нужно будет вводить каждый раз, что не удобно для пользователя, если вы заходите облегчить жизнь ему, использовав параметр «/savecred», то вы создадите огромную дыру в системе безопасности.

Вот пример для создания огромной дырки:

Вы захотели облегчить жизнь пользователю, добавляем параметр «/savecred»

.jpg)

Запускаем ярлык и вводим пароль, при первом запуске утилита предлагает ввести пароль

.jpg)

Вводим пароль и говорим прощай! При повторном запуске утилита не будет требовать пароль, а точнее она теперь вообще не будет его требовать, вы подумаете «Ну и что!». А давайте попробуем в свойствах ярлыка изменить запускаемую утилиту, например, на cmd.exe.

.jpg)

Пытаемся запустить и ….

.jpg)

«Мать твою! Он только что почистил arp-кэш». Я думаю если вы используете «/savecred», то вы вряд ли знаете, что такое arp-кэш и что для его очистки нужны права администратора.

Утилита ExecAs предназначена для запуска любых программ с правами, отличными от прав текущего пользователя. Можно применять для запуска программы Locker с правами администратора из-под ограниченной учетной записи. Это позволяет запретить операторам доступ к файлам базы данных программы Locker и вообще к запуску любых нежелательных программ кроме Locker-a.

ExecAs очень простая утилита, с которой сможет работать даже школьник.

Положительной чертой является ее простота.

Отрицательной чертой является отсутствие работы с доменными учетными записями.

Итак, после создания локальной ученой записи с ограниченными правами и учетной записи с права администратора, запустим ExecAs.

.jpg)

При первом запуске, приложение сразу предлагает ввести имя учетной записи и пароль, а также указать путь до приложения которое нужно запустить. Будем запускать cmd.exe о имени локального администратора. Попрошу заметить, что вводимая учетная запись указывается без имени машины. Для добавления приложения нажимаем на значок папки, который находится в конце строки «Программа».

.jpg)

Нажимаем «Записать». Наше приложение будет под номером 1.

(1).jpg)

Закрываем ExecAs и снова запускаем.

.jpg)

Как мы видим, cmd.exe сразу запустилось при запуске ExecAs. Дело в том, что если у вас одно приложение в списке запускаемых приложений в ExecAs, то это приложение будет сразу запускаться, это довольно хорошо, но если у вас к примеру, больше одного приложения?

Открываем cmd, переходим в каталог с приложением ExecAs, и запускаем его с параметром ниже

.jpg)

Теперь мы можем добавить еще одно приложение, к примеру калькулятор

.jpg)

Теперь если мы закроем и откроем ExecAs, мы увидим окно выше, этого не должно произойти. Для этого есть параметр NN – номер запускаемой программы.

Создадим два ярлыка, один для запуска cmd, другой для калькулятора.

.jpg)

.jpg)

Запускаем оба ярлыка

.jpg)

Не забываем про номер программы, который можно изменять при добавлении запускаемой программы, и который можно посмотреть в списке запускаемых программ.

AdmiLink

AdmiLink - утилита, при помощи которой Администратор может создать ярлык, дающий возможность пользователям с ограниченными правами запускать конкретную (без возможности подмены!) программу с правами Администратора (или любого другого пользователя) без (интерактивного) ввода пароля.

Типичным применением программы AdmiLink является администрирование защищенных систем, в которых пользователь работает в основном под своей ограниченной учетной записью, и только отдельные, строго ограниченные Администратором функции запускает под Администратором, не зная его пароля и не имея возможности запускать другие, несанкционированные программы.

Другим типичным примером является использование AdmiLink для запуска потенциально опасных программ, например, Web браузера, с пониженными правами без ввода пароля. Так, чтобы избежать заражения машины вирусом, можно запускать Web браузер под учетной записью ограниченного пользователя, что резко снижает вероятность повреждения системы. Чтобы не вводить каждый раз пароль ограниченного пользователя, на Рабочем Столе можно сделать ярлык для запуска Web браузера под ограниченным пользователем.

Как работает AdmiLink

В состав пакета входит две программы: AdmiRun и AdmiLink.

AdmiRun - простая консольная задачка, которая умеет только одно - запускать другие программы от имени Администратора (или любого другого пользователя). При инсталляции AdmiRun копируется в каталог Windows, чтобы быть доступной в любом каталоге. AdmiRun может работать как в пакетном режиме (в командных файлах), так и для интерактивного запуска программ (через ярлык на Рабочем столе). Формат вызова можно получить, набрав AdmiRun /? Разумеется, для запуска программ от имени Администратора нужно знать пароль. С другой стороны, из соображений безопасности открыто передавать пароль нельзя, иначе вся система защиты лишается смысла. Выход состоит в передаче зашифрованной учетной записи (учетная запись = пользователь + домен + пароль). Учетную запись AdmiRun получает демонстративно открыто, через командную строку, однако понять из нее ничего нельзя - учетная запись передается как зашифрованнный ключ. Ключ привязан к конкретному исполняемому файлу, без этого файла AdmiRun просто не сможет расшифровать учетную запись. Поэтому если пользователь попробует запустить другую программу с таким же ключем, он потерпит неудачу. Более того, для того, чтобы сделать жизнь хакеров повеселее, ключи генерируются с использованием случайных чисел и никогда не повторяются.

Итак, после установки AdmiLink, советую при установке убрать галочку с создания всех ярлыков и запускать утилиту только с каталога где она установлена, запускам AdmiLink.

.jpg)

1) В поле «Задать имя исполняемого файла интересующей программы» укажем путь, нажав на значок дискеты. В нашем случае это будет cmd.exe

.jpg)

2) Поле «Задать командную строку для исполняемого файла» оставим пустым.

Этот шаг необязателен, если параметры отсутствуют. Кроме того, имейте в виду, что можно указать привязку шифрования учетной записи к командной строке, чтобы нельзя было получить права Администратора, подменив параметры командной строки в ярлыке.

Например, делая ярлык c:\windows\system32\control.exe timedate.cpl для коррекции системного времени, не забудьте привязать шифрование к командной строке, иначе, отредактировав ярлык, можно будет запустить, например, c:\windows\system32\control.exe nusrmgr.cpl и получить доступ к управлению пользователями, что совсем нехорошо.

3) Поле «Задать стартовый каталог запускаемой программы…» обычно заполняется автоматически

4) Задать режим отображения окна программы.

- SHOW - запускать программу, видимую на экране. Это обычный режим для интерактивных программ.

- HIDE - запускать программу, не видимую на экране. Это режим для служебных программ, работающих в фоновом режиме.

Переходим на вкладку «Accout»

5) В поле «Имя домена» указываем NetBios имя или полное имя домена, в нашем случае test.lan.

.jpg)

6) В поле «Имя пользователя» можем вписать Администратор или нажать «…» для выбора учетной записи.

7) Вводим пароль и его подтверждение и жмем «Тестировать».

.jpg)

Нажимаем любую клавишу. Если появилось сообщение «Account is good to use» значит все хорошо и идем дальше.

8) Жмем «Сгенерировать ключ запуска AdmiRun», без этого ключа запуск приложения пройдет неудачно.

.jpg)

9) Переходим на вкладку «Link» и задаем имя ярлыку

.jpg)

10) Задаем каталог, и не забываем про ту учетную запись из-под которой запущен AdmiLink

11) Задать файл и индекс картинки для ярлыка. Обычно это поле заполняется автоматически. По умолчанию предполагается, что картинка берется из исполняемого файла программы с индексом 0.

12) Нажимаем «Сгенерировать командную строку» и видим волшебную абракадабру

.jpg)

13) Жмем «Создать ярлык сейчас»

.jpg)

После нажатия на «Создать ярлык сейчас» создается ярлык и сбрасываются все поля.

Запускаем ярлык

.jpg)

Попробуем изменить запускаемую программу в свойствах ярлыка, например, на калькулятор

.jpg)

Попытаемся запустить ярлык

.jpg)

Попрошу заметить, что привязка к MAC, IP и командной строке не производилась.

К заключению. Не забывайте, что в запущенной программе с правами администратора, можно открыть вкладку «Файл» если она конечно есть и делать с ОС все что угодно. Это уже проблемы безопасности скорее ОС, так что будьте осторожны.

Все, люди, мир Вам!

Не открою большого секрета, если скажу, что для запуска некоторых приложений в Windows 7

требуются права

Администратора (суперпользователя - root

).

Связано это с тем, что некоторым приложениям требуется несколько больший допуск к операционной системе, и компонент защиты Microsoft Windows

, называемый User Account Control

(UAC), на это реагирует. A сейчас о том, как осуществить запуск программы от имени администратора.

Первый вариант

(самый быстрый)

Кликните по ярлыку программы, удерживая клавиши "Shift

" и "Ctrl

". Далее ответ на запрос UAC

.

Второй вариант

(стандартный)

Нажмите Запуск от имени администратора

":

Далее ответ на запрос UAC

.

Третий вариант

(многоразовый)

Нажмите правой кнопкой мыши на ярлыке

и в открывшемся контекстном меню выберите пункт "Свойства

". Далее перейдите на вкладку "Совместимость

" и поставьте галочку в чекбоксе "Выполнять эту программу от имени администратора

", примените изменения.

Четвертый вариант

(без окна UAC)

Если Вас раздражает запрос UAC, запустите "Планировщик заданий

" (Пуск > Все программы > Стандартные > Служебные > Планировщик заданий). В меню "Действие

" выберите пункт "Создать задачу

": Задайте "Имя

" для новой задачи и поставьте галочку в чекбоксе "Выполнять с наивысшими правами

":

Задайте "Имя

" для новой задачи и поставьте галочку в чекбоксе "Выполнять с наивысшими правами

": Перейдите на вкладку "Действия

", нажмите "Создать

" и в открывшемся окне, через кнопку "Обзор

", укажите путь к исполняемому файлу программы:

Перейдите на вкладку "Действия

", нажмите "Создать

" и в открывшемся окне, через кнопку "Обзор

", укажите путь к исполняемому файлу программы: После чего, с помощью кнопки "OK

", сохраните изменения и можете закрыть Планировщик заданий.

После чего, с помощью кнопки "OK

", сохраните изменения и можете закрыть Планировщик заданий.

Далее, уже пройденным ранее путем, зайдите в "Свойства

" ярлыка программы и на вкладке "Ярлык

", в поле "Объект

" замените путь к исполняемому файлу на строчку:

schtasks.exe /run /tn "Любое имя"

Если присвоенное Вами имя задачи не имеет пробелов, кавычки можно не ставить.

Если присвоенное Вами имя задачи не имеет пробелов, кавычки можно не ставить.

После этих манипуляций значок ярлыка программы изменится на стандартный значок приложения, а свойства ярлыка заметно расширятся.

Как изменить внешний вид ярлыка, я думаю, все знают…

Можно конечно сэкономить время и попросту отключить UAC (соответственно все запросы и ограничения на запуск пропадут), но, по-моему, это НЕ вариант

. Даже при наличии резидентного антивируса и файервола, лишнее препятствие на пути несанкционированного доступа к Вашей операционной системе никогда не повредит.

Впрочем, решать Вам

.

На этом все. Спасибо, что прочитали статью. Надеюсь, она была Вам полезна.

Беспроводная акустика JBL GO Black (JBLGOBLK) - Отзывы Внешний вид и элементы управления

Беспроводная акустика JBL GO Black (JBLGOBLK) - Отзывы Внешний вид и элементы управления Виртуальный компьютерный музей Dx связь

Виртуальный компьютерный музей Dx связь Как шифровалась связь: технологии защиты в годы войны Вч связь по линиям электропередачи

Как шифровалась связь: технологии защиты в годы войны Вч связь по линиям электропередачи Почему возникает ошибка "Использование модальных окон в данном режиме запрещено"?

Почему возникает ошибка "Использование модальных окон в данном режиме запрещено"?