Соединение двух локальных сетей. Как объединить две локальные сети

В современном мире трудной найти компьютеры, которые не были бы соединены локальной сетью. Присутствие компьютера или ноутбука в локальной сети позволяет быстро обмениваться информацией, создавать общедоступные ресурсы, получать быстрый доступ к принтерам и прочему оборудованию. Многим пользователям компьютерной техники просто необходим навык построения собственных локальных сетей. Помимо этого необходимо уметь их видоизменять и конфигурировать.

Вам понадобится

свитч

сетевые кабели

Спонсор размещения P&G Статьи по теме "Как объединить две локальные сети" Как объединить две сети Как организовать домашние сети Как исправить подключение по локальной сети

Инструкция

Для объединения двух локальных сетей иногда достаточно просто соединить между собой два устройства, входящих в состав каждой из них. К примеру, если ваши сети построены с использованием свитчей, то необходимо соединить два основных свитча из каждой сети. Этого будет более чем достаточно.

Если ваши сети построены при помощи маршрутизаторов или роутеров, требующих более детальной настройки, или же вам необходимо видоизменить локальные сети после их соединения, то приобретите свитч. Выберите по одному устройству (свитч, роутер или маршрутизатор) из каждой сети, которые так или иначе соединены со всеми свичтами своей сети. Подключите оба этих устройства к новому свитчу.

Для того чтобы новая единая локальная сеть работала исправно, недостаточно просто соединить все компьютеры. Чтобы избежать проблем с доступом к общим ресурсам, совместному использованию принтеров или других устройств, вам необходимо настроить все компьютеры сети. Вероятнее всего, после объединения локальных сетей часть компьютеров будет иметь IP-адрес формата 123.123.123.X и определённую маску подсети. Остальные компьютеры или ноутбуки, ранее входившие в состав другой локальной сети, будут работать с IP-адресами формата 456.456.456.Y. и иной маской подсети, нежели использовалась первой сетью.

Если вам безразлично, какие IP-адреса будут иметь устройства объединённой сети, то поменяйте адреса компьютеров и ноутбуков, которые ранее входили в состав меньшей локальной сети. Это позволит вам не выполнять дополнительных операций. Откройте свойства протокола TCP/IPv4 в настройках локальной сети на каждом компьютере большей группы. Запомните первые три сегмента IP-адреса и запишите значения четвёртого сегмента. Это необходимо для того, чтобы IP-адреса не повторялись.

Теперь откройте аналогичные настройки на остальных компьютерах и введите IP-адреса таким образом, чтобы первые три сегмента совпадали с номерами другой группы, а четвёртые – не повторялись.

Как простоДругие новости по теме:

Для того чтобы обеспечить стабильную работу будущей сети, необходимо учесть массу факторов, способных повлиять на параметры ее настройки. К сожалению, недостаточно просто соединить несколько компьютеров сетевыми кабелями. Очень важно уметь правильно настроить каждый отдельный компьютер или ноутбук

Когда возникает необходимость соединить две локальные сети в одну, не стоит придумывать принципиально новую схему. В некоторых случаях достаточно соединить между собой всего лишь пару устройств. Это позволит вам сэкономить немного времени и сил. Вам понадобится сетевой концентратор, сетевой

Практически невозможно представить себе организацию, в офисе которой нет компьютеров или ноутбуков. И нет ничего удивительного, что все являются частью единой локальной сети. Поэтому многим полезно уметь самостоятельно создавать локальные сети. Вам понадобится свитч сетевые кабели Спонсор

Огромное количество пользователей используют локальные сети для осуществления быстрого и удобного доступа к необходимым ресурсам, объединения нескольких устройств в единую рабочую группу и даже для совместных игр. Когда речь идет о домашней локальной сети или о небольшом офисе, пользователи

Во многих компаниях, фирмах и даже домах давно практикуется использование локальных сетей. Это очень удобно и экономно. Но возникают ситуации, когда требуется создать обособленную группу пользователей, объединённых в иную локальную сеть. При этом совершенно не обязательно полностью менять

Для того чтобы расширить локальную сеть, совершенно не обязательно создавать принципиально новую схему. Иной раз вполне достаточно простого объединения двух готовых сетей. Тогда финансовые затраты в худшем случае сводятся к приобретению сетевого концентратора. Вам понадобится - Wi-Fi маршрутизатор;

При создании локальной сети не каждый администратор подходит с ответственностью к выбору диапазона адресов. А может и не каждый догадывается о наличии частных диапазонов кроме 192.168.0.0/24. И со временем такая бомба замедленного действия может дать о себе знать. Локальные сети объединяются, возникает потребность в коммуникации между хостами разных сетей. И тут выясняется, что номера сетей совпадают. И менять их по каким либо причинам проблематично или невозможно.

В таком случае, серверу, маршрутизирующему пакеты между сетями, остается сделать вид, что номера сетей различны и выдавать желаемое за действительное. В богатом арсенале Linux есть средства для таких манипуляций: iptables с NETMAP и утилита ip.

Цель

Из сети LAN1 мы хотим послать пакет в сеть LAN2. Но мы не можем послать его в сеть, номер которой одинаков с нашим. В самом частом случае 192.168.0.0/24. Если такой пакет появится в LAN1, он не будет знать, что есть LAN2, он будет искать такую машину в LAN1. Таковы правила маршрутизации по умолчанию.Значит, надо посылать пакеты с другими адресами, которые уйдут в роутер.

Как это должно вглядеть для наблюдателя из LAN1

Например, пользователь сети LAN1 будет видеть сеть LAN2 как 10.8.1.0/24. Тут уже никакого пересечения адресов. LAN1 доволен.

Как это выглядит с обеих сторон

Из LAN1 приходит пакет с адресом отправителя 192.168.0.100 и адресом назначения 10.8.1.200. Из роутера с интерфейса LAN2 выходит тот же пакет с адресом отправителя 10.8.1.100 и с адресом назначения 192.168.0.200. Пакет проходит до адреса назначения и тот шлет в ответ на адрес отправителя со своим адресом. Пакет уходит в роутер. В нем происходит обратное преобразование и пользователь LAN1 получает ответ с того адреса, на который отправил пакет.

Теория. Путь пакета в ядре роутера: netfilter

Здесь я попытаюсь рассказать о путешествии транзитного трафика через наш Linux-роутер. Для полного понимания процесса путешествия пакета лучше видеть схему его прохождения из Википедии по цепочкам netfilter.

Наш пакет с [источником|назначением] попадает на сетевой интерфейс роутера и первой его цепочкой будет PREROUTING.

PREROUTING

Проходя по цепочке он попадает в таблицу PREROUTING mangle. В которой посредством iptables мы определяем интерфейс, с которого он пришел, и адрес источника. Если это наш пациент, мы его помечаем действием MARK.После чего пакет попадает в таблицу nat. Эта таблица предназначена для трансляции адресов. Поскольку не существует реального адреса 10.8.1.200, то на последующем этапе маршрутизации пакет будет отброшен или уйдет в неизвестном направлении. Поэтому заменяем ему адрес назначения на тот, на который он действительно должен пойти именно тут: . Делается это действием NETMAP, которое заменяет номер сети по маске.

ROUTING

Наш пакет пакет попадает на этап принятия решения, куда он должен идти дальше. Он промаркирован, поэтому можем отправить его в специальную таблицу маршрутизации, которую мы создали для такого случая. Там принимается решение, что пакет не предназначен для локального компьютера и должен идти в LAN2.Пакет успешно проходит цепочку FORWARDING. Попадает опять на этап маршрутизации. Если в FORWARDING с ним ничего не случилось, а по идее не должно было. Он идет тем же путем. После чего попадает в POSTROUTING.

POSTROUTING

Без изменений доходя до таблицы nat. Мы должны изменить адрес источника. Ведь ответ на пакет будет отправлен в локальную сеть, а не в роутер. Чтоб он попал обратно в роутер, меняем адрес источника на несуществующий . Опять же NETMAP. После этого пакет выходит в LAN2.С ответным пакетом проделываем обратную процедуру, чтоб он дошел до изначального источника.

Реализация

iptables -t mangle -A PREROUTING -i tun0 -d 10.8.1.0/24 -j MARK --set-mark 8Метим входящие пакеты на нашу несуществующую сеть для дальнейшего их опознавания в netfilter. Можно обойтись и без меток, использовать в качестве критериев адрес источника, входной интерфейс и адрес назначения, но в случае сложной маршрутизации с отдельными таблицами маршрутизации решить куда отправить пакет будет проще всего по метке.

iptables -t nat -A PREROUTING -m mark --mark 8 -j NETMAP --to 192.168.0.0/24

Узнаем пакет по метке и действием NETMAP в таблице PREROUTING подменяет номер сети.

iptables -t nat -A POSTROUTING -m mark --mark 8 -j NETMAP --to 10.8.2.0/24

В POSTROUTING NETMAP подменяет адрес источника.

После этого все обращения на подсеть 10.8.1.0/24 будут выглядеть внутри LAN2, как обращения из подсети 10.8.2.0/24.

ROUTING

Чтобы маршрутизировать пакеты по метке необходимо создать свою таблицу маршрутизации.Редактируем /etc/iproute2/rt_tables, добавляя уникальное число и название новой таблицы.256 netmap

Далее надо добавить правило, по которому в эту таблицу будут направляться пакеты на маршрутизацию.

ip ru add fwmark 8 lookup netmap

Теперь помеченные пакеты будут уходить на маршрутизацию в таблицу netmap.

И последним шагом нужно определить маршруты в таблице netmap.

ip route add default dev eth1 table netmap

Или можно указать в особом случае отдельный шлюз, если в эту сеть трафик от роутера идет через него. Что-то в духе:

ip route add default via 192.168.1.254 dev eth1 table netmap

Пока рано радоваться, к нам придет ответ из LAN2 .

Надо сделать все тоже самое, но только преобразовать обратно. Увы, netfilter сам этого не делает. Все действия уже описаны, приведу только последовательность команд для преобразования адресов в одну и в обратную сторону. (В первой таблице маршрутизации необходимости в данном случае нет, но при иных обстоятельствах может понадобиться.)

ip rule add fwmark 8 lookup netmap

ip route add 192.168.0.0/24 dev eth1 table netmap

iptables -t mangle -A PREROUTING -i tun0 -d 10.8.1.0/24 -j MARK --set-mark 8

iptables -t nat -A PREROUTING -m mark --mark 8 -j NETMAP --to 192.168.0.0/24

iptables -t nat -A POSTROUTING -m mark --mark 8 -j NETMAP --to 10.8.2.0/24

# в обратную сторону

ip rule add fwmark 9 lookup netmap2

ip route add 192.168.0.0/24 dev tun0 table netmap2

iptables -t mangle -A PREROUTING -i eth1 -d 10.8.2.0/24 -j MARK --set-mark 9

iptables -t nat -A PREROUTING -m mark --mark 9 -j NETMAP --to 192.168.0.0/24

iptables -t nat -A POSTROUTING -m mark --mark 9 -j NETMAP --to 10.8.1.0/24

Результаты

Вот что пишет tcpdump (первый пример с vnc, второй с пингом):tcpdump -i any port 5900

12:46:46.358969 IP 192.168.0.100.41930 > 10.8.1.200.5900: Flags , seq 647:657, ack 261127, win 1213, options , length 10

12:46:46.358978 IP 10.8.2.100.41930 > 192.168.0.200.5900: Flags , seq 647:657, ack 261127, win 1213, options , length 10

12:46:46.505847 IP 192.168.0.200.5900 > 10.8.2.100.41930: Flags [.], ack 657, win 64879, options , length 0

12:46:46.505861 IP 10.8.1.200.5900 > 192.168.0.100.41930: Flags [.], ack 657, win 64879, options , length 0

Tcpdump -i any icmp

12:47:46.363905 IP 192.168.0.100 > 10.8.1.200: ICMP echo request, id 2111, seq 1, length 64

12:47:46.363922 IP 10.8.2.100 > 192.168.0.200: ICMP echo request, id 2111, seq 1, length 64

12:47:46.364049 IP 192.168.0.200 > 10.8.2.100: ICMP echo reply, id 2111, seq 1, length 64

12:47:46.364054 IP 10.8.1.200 > 192.168.0.100: ICMP echo reply, id 2111, seq 1, length 64

Tcpdump отлично демонстрирует, как происходит преобразование адресов на входе в один интерфейс и на выходе в другой и в обратную сторону.

Так же отлично работают остальные сервисы, типа Samba и ее аналог на Windows.

Note

Если соединение между сетями организовано посредством туннеля OpenVPN, то для правильной маршрутизации со стороны клиента в конфиг сервера необходимо добавить дополнительный маршрут через туннель.push "route 10.8.1.0 255.255.255.0"

Warning!

При отладке конфигурации не пытайтесь законнектиться к серверу, на котором шлюз. Соединяйтесь с машинами за ним в LAN2.И вот почему. Правила расчитаны, что пакет будет проходить через шлюз, i. e.

PREROUTING -> Маршрутизация -> FORWARD -> Маршрутизация -> POSTROUTING

Если пакеты будут адресованы 10.8.2.1 (серверу), то они в результате маршрутизации пойдут в цепочку INPUT и преобразование адреса источника в POSTROUTING не будет выполнено.

PREROUTING -> Маршрутизация -> INPUT -> Приложение

Соответственно, адрес источника не будет измненен и ответ будет послан не на 10.8.2.xy, а на 192.168.0.xy - на маршрут по умолчанию для этого диапазона, т. е. в LAN2, а не в LAN1.

Как настроить интернет-центры серии Keenetic для объединения двух удаленных локальных сетей, используя компонент микропрограммы Сервер PPTP?

Такая возможность появилась в интернет-центрах серии Keenetic начиная с версии микропрограммы NDMS V2.04. На момент публикации, для моделей Keenetic Giga II, Keenetic Ultra, Keenetic VOX, Keenetic DSL и Keentic II доступен компонент микропрограммы Сервер PPTP , обеспечивающий работу настройки для двустороннего обмена данными между пользователями локальных сетей интернет-центров через защищённый PPTP-туннель по сети Интернет (или например внутренней сети провайдера). Информацию об установке компонента микропрограммы Сервер PPTP можно найти в статье:

Ниже рассмотрим пример объединения двух локальных сетей при помощи интернет-центров серии Keenetic через встроенное приложение Сервер VPN (компонент Сервер PPTP ).

Предположим, что интернет-центр Keenetic#1 (на нём установлен компонент микропрограммы Сервер PPTP) подключен к сети Интернет через провайдера ПД#1, предоставившего "белый" публичный статический IPv4-адрес (если публичный IP-адрес выдается динамически, нужно настроить функцию динамического DNS – ). На этом устройстве установлен компонент Сервер PPTP.

Интернет-центр Keenetic#2 имеет выход в Интернет через подключение провайдера ПД#2.

Наша схема предполагает, что провайдер ПД#2 предоставил , однако для реализации нашей задачи это не имеет значения (кроме того, что установить Сервер VPN на подключении с «серым» IP-адресом не получится, т.к. будут невозможны входящие соединения). Говоря точнее, для корректной работы по нашей схеме требуется, чтобы были разрешены входящие подключения по порту TCP/1723 и протоколу GRE на публичный IP-адрес (или доменное имя) интернет-центра Keenetic#1 в Интернете.

Пусть две локальные домашние сети ДС#1 и ДС#2 выходят в Интернет при помощи Keenetic#1 и Keenetic#2 соответственно. К VPN-серверу на Keenetic#1 интернет-центр Keenetic#2 автоматически устанавливает подключение (в качестве клиента PPTP), что позволяет пользователям в его домашней сети (Пользователь#2) получать доступ как непосредственно на Keenetic#1 (для подключения к USB-накопителям и принтерам), так и к ресурсам, расположенным в его домашней сети, - компьютерам, домашним серверам NAS и пр. При выполнении приведенных ниже рекомендаций аналогичная возможность доступа обеспечивается и в обратном направлении, т.е. в домашнюю сеть Keenetic#2 из локальной домашней сети Keenetic#1. Например, Пользователю#1 возможно будет просмотреть видеофайл, расположенный в папке общего доступа на ПК#2.

Установите на интернет-центре Keenetic#1 компонент-приложение Сервер PPTP . Настройку интернет-центров в нашем примере мы будем выполнять через .

Настройка Keenetic#1

В меню Система > Пользователи установите для пользователя, от имени которого будет выполняться PPTP-подключение к серверу, права доступа – vpn .

При работе устройства в данной схеме не следует устанавливать от имени этого же пользователя подключения из других расположений (т.е. учетная запись с именем net_2 будет использоваться исключительно для PPTP-подключений).

Затем в меню Приложения > Сервер VPN включите привязку сервера к интерфейсу Домашняя сеть . Начальный IP-адрес пула следует выбрать таким, чтобы не возникало перекрытия с диапазонами IP-адресов домашних сетей ДС#1 и ДС#2. Рекомендуется оставить в этом поле значение по умолчанию 172.16.1.33, а для клиентского устройства, участвующего в схеме, указать в списке пользователей статический IP-адрес из этой же подсети.

В нашем примере пользователь net_2 будет при подключении к VPN-серверу получать IP-адрес 172.16.1.2. Для настройки нужно щелкнуть мышкой по нужной учетной записи и в поле IP-адрес указать адрес.

Для того чтобы клиентам ДС#1 были доступны ресурсы домашней сети ДС#2, в меню Интернет > Маршруты нужно создать статический маршрут, с указанием расположения сети ДС#2. В нашем примере локальная сеть 192.168.2.0/255.255.255.0 станет доступна через IP-адрес, выданный сервером подключившемуся клиенту (в нашем случае это клиент c именем net_2 и с IP-адресом 172.16.1.2). При настройке маршрута следует указать опцию Добавлять автоматически и выбрать в поле Интерфейс значение Любой .

Настройка Keenetic#2

На этом устройстве потребуется выполнить две основные настройки.

1. Объединяемые сети имеют разные адресные пространства – 192.168.1.0/24 и 192.168.2.0/24 (маска 255.255.255.0) - домашняя сеть сервера (#1) и клиента (#2) соответственно, поскольку в локальной сети клиента требуется использовать адресацию, отличную от сети сервера. Настроить параметры локального адреса устройства можно в меню Домашняя сеть > Параметры IP . Подробнее выполнение данной настройки описано в примечании к статье .

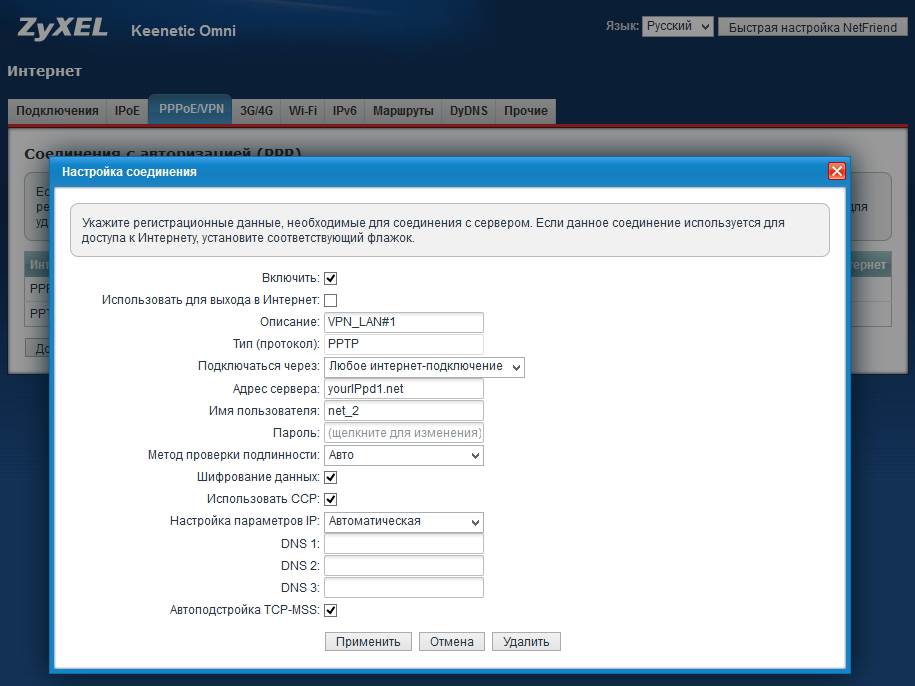

2. Интернет-центр Keenetic#2 будет работать в качестве PPTP-клиента. Требуемое PPTP-подключение к VPN-серверу нужно создавать в меню Интернет > PPPoE/VPN .

При настройке соединения не нужно устанавливать флажок Использовать для выхода в Интернет , тогда клиент получит информацию о локальной домашней сети ДС#1, расположенной за сервером, автоматически. Это избавляет от необходимости настраивать статическую маршрутизацию. Укажем в поле Тип (протокол) значение PPTP , а в поле Подключаться через можно оставить значение по умолчанию. В поле Адрес сервера нужно будет указать публичный IP-адрес интернет-центра Keenetic#1, который используется для подключения к ПД#1. Если этот IP-адрес назначается динамически, воспользуемся функцией DyDNS для доступа по доменному имени вместо IP-адреса (в нашем примере используется доменное имя yourIPpd1.net).

Важно! По умолчанию при настройке Сервера VPN (на Keenetic#1) включено шифрование данных. В сети Интернет не рекомендуется передавать данные открытым способом. При данной настройке устанавливаемый PPTP-туннель защищает сетевые данные при помощи шифрования MPPE 128. Это надёжный метод защиты от несанкционированного доступа, однако в некоторых случаях может потребоваться отключить шифрование. Для этого достаточно будет установить в настройках Сервера VPN флажок Разрешить подключения без шифрования (на Keenetic#1) и убрать флажок Шифрование данных при настройке соединения на Keenetic#2. При этом возможен незначительный прирост в скорости обмена данными, и зависит это от многих факторов. Не следует отключать при настройке клиента использование CCP, так как этот алгоритм используется в реализации сервера для сжатия в служебных заголовках и сопутствующих данных.

Внимание! Поскольку на интерфейсе PPTP-клиента Keenetic#2 по умолчанию включен межсетевой экран, блокирующий все входящие соединения к домашней сети #2 (в направлении оранжевых стрелок, показанных на первой иллюстрации), в нём требуется открыть нужные для работы порты/протоколы.

В меню Безопасность > Межсетевой экран создайте соответствующие правила для входящих подключений по любым протоколам (как правило, достаточно будет открыть доступ по протоколам tcp/icmp/udp).

Примечание

Вопросы – ответы

Я все сделал(а) в точности по данной статье, но не могу получить доступ к компьютеру в удаленной сети за VPN. С чем это может быть связано?

- Брандмауэр (или межсетевой экран) Windows. Если вы пытаетесь выполнить ping компьютера по его IP-адресу, убедитесь, что на компьютере не блокируются входящие подключения (по умолчанию Брандмауэр Windows блокирует icmp-запросы). Попробуйте повторить ping, отключив блокировку.

- Версия микропрограммы интернет-центра. Убедитесь, что устройства Keenetic#1 и #2 используют последние доступные обновления компонентов микропрограммы.

- Общие ресурсы в сети Windows. Если вы открываете папку общего доступа, например по адресу "\\192.168.2.2\pc2_share ", проверьте, что назначены соответствующие права доступа к папке и указаны правила подключения к общим ресурсам в ОС Windows. В случае если для доступа к ресурсу требуется авторизоваться на удалённом компьютере, на нём следует проверить права доступа для пользователя, с именем которого выполняется авторизация.

К данной статье присоединен pdf-документ о настройке брандмауэра в ОС Windows, когда нужно подключиться к компьютеру через VPN-туннель между интернет-центрами серии Keenetic. Документ Windows-Firewall-Settings.pdf находится в подразделе Присоединенные файлы в конце статьи.

В указанной в данной статье схеме локальные сети двух роутеров объединены через Интернет по защищённому туннелю. Какие ограничения в работе сети предполагает такое решение?

- Скорость обмена данными. Дополнительная нагрузка на устройство, связанная с маршрутизацией, обработкой и шифрованием данных, может вызвать ограничение скорости передачи данных по сравнению с предоставляемой провайдерами пропускной способностью канала. По результатам нашего тестирования в лаборатории максимальный предел скорости в PPTP-туннеле составил 35 Мбит/c.

- Не поддерживается работа автоматического определения компьютеров в присоединённой сети (такие функции как Обозреватель компьютеров в Windows). Автоматическое определение компьютеров и устройств в сети Microsoft Windows в данной реализации не будет работать, поскольку объединение сетей происходит на третьем уровне модели OSI, с задействованием NAT (трансляции сетевых адресов) и маршрутизации. Ограничения, накладываемые этими факторами, препятствуют работе службы Computer Browser (Обозреватель компьютеров), т.к. последние используют немаршрутизируемые типы передачи данных, рассчитанные на рамки одноранговой сети. Также в связи с этим не будет работать доступ к устройствам в другой сети по их сетевым именам.

А каковы преимущества указанного в статье метода перед открытием портов в межсетевом экране?

- Наиболее существенное отличие - в осуществлении возможности доступа к подключенной сети, вне зависимости от публичного IP-адреса.

- Шифрование данных. Перехват передаваемых данных в сети Интернет не позволит определить содержимое в пределах стойкости шифрования MPPE 128.

- Защищённое подключение. Доступ к открытому порту возможен только при аутентификации с именем пользователя и паролем.

- Использование локальных адресов удалённой сети. Автоматическое установление туннельного подключения между роутерами означает прозрачный доступ между сетями без необходимости дополнительных настроек и создания подключений на компьютерах. Ярлыки и ссылки на ресурсы локальных устройств и самих интернет-центров будут работать всегда при подключении к одной из объединённых сетей, т.к. каждое устройство в них имеет уникальный адрес.

Мне требуется объединить несколько домашних сетей (больше двух), чтобы иметь доступ из каждой сети в любую другую. Возможно ли это?

- Да, поскольку к VPN-серверу на одном интернет-центре можно подключить до 10 удалённых сетей, полное количество объединённых локальных сетей равно 11. Подробности вы сможете найти в статье:

Может ли работать SIP-телефония через созданный VPN-туннель PPTP?

- Да, как и другие технологии передачи данных, SIP-телефония может работать через установленный VPN-туннель.

Как настроить маршрутизацию на интернет-центре для доступа в VPN-туннель PPTP без NAT?

Настройка и подключение приставки цифрового телевидения

Настройка и подключение приставки цифрового телевидения Настройка и подключение приставки цифрового телевидения

Настройка и подключение приставки цифрового телевидения Беспроводная акустика JBL GO Black (JBLGOBLK) - Отзывы Внешний вид и элементы управления

Беспроводная акустика JBL GO Black (JBLGOBLK) - Отзывы Внешний вид и элементы управления Виртуальный компьютерный музей Dx связь

Виртуальный компьютерный музей Dx связь