Теплый ламповый vpn. Создаем свой VPN server на VPS

Вопрос, как обойти блокировку сайтов на Андроид, с каждым днем становится всё более актуальным, потому что из-за особенностей технологии заблокированными оказываются безобидные и полезные ресурсы. Чтобы получить к ним доступ, приходится использовать ВПН, который можно настроить стандартными средствами Android или использовать через бесплатные приложения.

Включение режима экономии

Самый простой способ обойти блокировку сайта на Android - включить в браузере режим экономии трафика. Он есть во всех популярных обозревателях: Opera, Chrome, Mozilla Firefox, Yandex Browser. Например, если на телефоне установлен Chrome, то экономия трафика включается следующим образом:

При включенном режиме экономии весь трафик сначала обрабатывается на серверах компаний-владельцев (сжимается в объеме), после чего отправляется на мобильное устройство пользователя. Так как серверы Chrome, Firefox, Opera и других браузеров находятся в странах, где блокировка не действует, то и запрет на посещение сайтов не работает. Вы как будто открываете страничку сайта в другом государстве - по крайней мере, на это указывают все данные.

С Яндекс.Браузер технология может не сработать в России, так как серверы находятся на территории РФ. Зато браузер можно использовать для снятия блокировки с Одноклассников, ВКонтакте и того же Яндекса в Украине. Блокирования не будет, если включить экономию трафика и заходить на перечисленные сайты с российских серверов компании.

В Яндекс.Браузер режим экономии называется «Турбо». Найти и активировать его можно также в настройках обозревателя.

Настройка VPN

Роскомнадзор и аналогичные контролирующие органы в других странах давно поняли, как заблокировать любой сайт на Андроиде, поэтому пользователям приходится активнее бороться за право свободного получения доступа к информации. Если вход на заблокированные сайты через режим экономии трафика не устраивает, купите доступ к виртуальной частной сети (VPN) и настройте подключение на Android.

- Откройте настройки и в поле «Беспроводные сети» нажмите «Еще» («Другие сети» на Samsung).

- Зайдите в раздел «VPN», введите PIN или пароль разблокировки экрана.

- Нажмите на плюсик, чтобы добавить новое соединение.

- Введите название подключения (любое) и адрес сервера.

Чтобы использовать созданное соединение, нажмите на него, введите логин и пароль, предоставленный администратором VPN при покупке доступа. После подключения в панели уведомлений появится индикатор. При нажатии на него появляется окно со статистикой с кнопкой быстрого отключения VPN на телефоне Андроид.

Использование VPN-приложений

Обход блокировки сайтов для устройств Андроид возможен также с помощью специальных бесплатных приложений, которые работают по той же схеме, что и VPN в настройках - направляют запрос пользователя на сервер в другой стране, откуда трафик не блокируется.

Работают эти приложения по одному принципу: вы запускаете их, выбираете страну и устанавливаете соединение с сервером, через который будет направляться трафик. Главный недостаток бесплатного VPN - возможные проблемы со скоростью интернета. Но приложений много, серверы тоже бывают разные, так что можно найти подходящий вариант и не переживать из-за того, что очередной сайт заблокирован.

Posted by: admin октября 8th, 2017

Как поднять свой VPN-сервер

Стрейзанд - это даже больше, чем VPN-сервер. Одна-единственная команда настраивает с нуля сервер под операционной системой Ubuntu 16.04 с большим набором ПО для противодействия цензуре, который может полностью скрыть и зашифровать весь ваш трафик. Стрейзанд поддерживает создание новых серверов в Amazon EC2, Azure, DigitalOcean, Google Compute Engine, Linode, и Rackspace. В скором времени ожидается поддержка также и других облачных хостеров. Стрейзанд также можно запускать на любом сервере с операционной системой Ubuntu 16.04 вне зависимости от хостера, и сотни серверов могут быть одновременно сконфигурированы с применением этого метода. Процесс полностью автоматизирован и занимает примерно десять минут, что довольно круто, учитывая что среднему системному администратору требуется несколько дней возни, для того, чтобы настроить малую часть того, что Стрейзанд предлагает "из коробки". После того, как ваш сервер Стрейзанд запущен, вы можете раздать инструкции по подключению друзьям, членам семьи и соратникам. Инструкции по подключению содержат в себе копию SSL-сертификата, уникального для каждого сервера, так что вам нужно послать им всего один файл. Каждый сервер полностью самодостаточен и содержит абсолютно всё, что нужно для того, чтобы начать использовать Стрейзанд, включая криптографически верифицированные копии основного клиентского ПО. Это позволяет обойти попытки подвергнуть цензуре соответствующее ПО.

Дополнительные особенности

Nginx поддерживает защищённый паролем и зашифрованный Портал, который служит отправной точкой для новых пользователей. Портал доступен с ипользованием SSL или через скрытые сервисы Tor.

- Стрейзанд генерирует замечательные, персонализированные пошаговые инструкции по подключению для пользователей. Пользователи могут легко получить доступ к этим инструкциям через любой веб браузер. Инструкции также отлично выглядят на мобильных телефонах.

- Неизменность копий программного обеспечения подтверждена с помощью контрольных сумм SHA-256 или с использованием криптографических подписей GPG, если конкретный проект их предоставляет. Это предотвращает загрузку испорченных файлов.

- Все дополнительные файлы, такие как конфигурационные профили OpenVPN также доступны через Портал.

- Пользователи Tor могут также пользоваться дополнительными сервисами, устанавливаемыми Стрейзанд, для передачи больших файлов или для использования видов трафика (например BitTorrent), для которых Tor изначально не предназначен.

- Для каждого шлюза Стрейзанд создается уникальный пароль, SSL-сертификат и приватный ключ SSL. Инструкции и сертификат передаются через SSH в конце выполнения Стрейзанд.

Отдельные сервисы и множество демонов предоставляют впечатляющую гибкость. Если один из методов будет заблокирован, множество других остается доступными и большая часть из них устойчива к Deep Packet Inspection (DPI).

- Все методы подключения (включая L2TP/IPsec и прямые соединения OpenVPN) эффективны против методов блокировки, с которыми экспериментирует Турция.

- OpenConnect/AnyConnect, OpenSSH, OpenVPN (завернутый в stunnel), Shadowsocks и Tor (с obfsproxy и подключаемым транспортом obfs4) эффективны против Великого Китайского Файрволла.

Каждая задача тщательно документирована и снабжена детальным описанием. Стрейзанд одновременно является самым полным HOWTO об установке всего ПО, которое он включает и является страховкой от установки всего этого руками.

Всё ПО сознательно использует порты так, чтобы сделать простое блокирование портов невозможным без нанесения блокирующей стороной значительного сопутствующего ущерба. К примеру, OpenVPN использует не порт по умолчанию 1194, а 636, стандартный порт для LDAP/SSL соединений, часто используемый компаниями во всем мире.

- L2TP/IPsec - существенное исключение, так как в нем невозможно поменять порты, не нарушив совместимость с клиентом

Предоставляемые сервисы

L2TP/IPsec с использованием Libreswan и xl2tpd

- Создаются случайные ключ и пароль

- Пользователи Windows, macOS, Android, и iOS могут подключаться с использованием встроенной поддержки VPN без установки дополнительного ПО.

Monit

- Отслеживает здоровье процессов и автоматически перезапускает их, если они падают или зависают.

OpenSSH

- Создается непривилегированный пользователь и пара ключей для sshuttle и SOCKS.

- Поддерживаются также SSH-туннели Windows и Android, создается копия пары ключей в.ppk формате для PuTTY

- Установлен Tinyproxy и подключен к localhost. Программы, которые не поддерживают SOCKS и требуют наличия HTTP proxy, такие как Twitter для Android, могу подключиться к нему через SSH-туннель.

OpenConnect / Cisco AnyConnect

- OpenConnect (ocserv) - высокопроизводительный и легковесный VPN-сервер полностью совместимый с официальными клиентами Cisco AnyConnect.

- Его протокол построен на классических стандартах, таких как HTTP, TLS и DTLS и является одним из самых популярных и широко используемых мультинациональными корпорациями VPN технологий.

Это означает, что кроме своей простоты и скорости, OpenConnect также устойчив к цензуре и практически никогда не блокируется.

OpenVPN

- Для каждого клиента создаются унифицированные.ovpn профили для простой настройки клиента с использованием только одного файла.

- Поддерживаются соединения TCP и UDP.

- Несколько клиентов могут использовать один и тот же сертификат и ключ, но по умолчанию создается 5 наборов сертификат/ключ.

- Определение адресов для клиента исползует Dnsmasq для предотвращения утечек DNS-запросов.

- Включена TLS Authentication для защиты от зондирующих атак. Трафик не имеющий корректного HMAC будет попросту проигнорирован.

Shadowsocks

- Установлен высокопроизводительный вариант libev. Эта версия обрабатывает тысячи одновременных соединений.

- Создается QR код который можно использовать для автоматической настройки Android и iOS клиентов. Вы можете написать "8.8.8.8" на бетонной стене, или вы можете наклеить инструкции для Shadowsocks и QR коды на ту же стену.

- Включена поддержка AEAD с ChaCha20 и Poly1305 для усиленной безопасности и уклонения от GFW.

S

slh

- Sslh - демультиплексор протоколов, позволяющий Nginx, OpenSSH и OpenVPN совместно использовать порт 443. Это предоставляет альтернативный метод подключения и означает, что вы можете перенаправлять трафик через OpenSSH и OpenVPN даже если вы находитесь в сети с очень строгими правилами, которая блокирует все соединения не с HTTP.

Stunnel

- Слушает и упаковывает соединения OpenVPN. Это заставляет их выглядеть как стандартный SSL трафик и позволяет OpenVPN клиентам устанавливать туннели даже в случае использования Deep Packet Inspection.

- Создаются как профили для прямых соединений, так и унифицированные профили для соединений OpenVPN через stunnel. И подробные инструкции тоже.

- Сертификат stunnel и ключ экспортируются в формате PKCS #12 для совместимости с другими приложениями для туннелирования SSL. В частности, это позволяет OpenVPN for Android туннелировать свой трафик через SSLDroid. OpenVPN в Китае на мобильном устройстве? Да!

Tor

- Настроен bridge relay со случайно сгенерированным именем.

- Установлен Obfsproxy и настроен с поддержкой подключаемого транспорта obfs4.

- Сгенерирован код BridgeQR для автоматического конфигурирования Orbot для Android.

UFW

- Для каждого сервиса настроены правила файрвола, так что любой трафик отправленный на запрещенный порт будет заблокирован.

U

nattended-upgrades

- Ваш Стрейзанд сервер настроен для автоматической установки обновлений, связанных с безопасностью.

WireGuard

- Пользователи Linux могут насладиться простым и прекрасным VPN, который также является сказочно быстрым и использует современные криптографические принципы, отсутствующие в других высокоскоростных VPN решениях

Процесс установки описан

Арендовать полноценный сервер мы не будем. Я арендую виртуальный сервер – VPS (virtual private server). В очень многих случаях для размещения сайтов в интернете или для других целей (в т. ч. для организации VPN) не требуется больших серверных мощностей, но необходимо «под себя» настроить операционную систему сервера.

Для этих целей, необходимо сделать несколько, не очень сложных шагов, описанных ниже:

Шаг №1. Аренда сервера.

Первым делом нужно перейти на сайт DigitalOcean и зарегистрироваться. Ссылка реферальная, после регистрации и оплаты аккаунта в 5$ получите на свой счет еще 10$, и мне и вам приятно. Итого на аккаунте будет 15$.

Далее откроется страница, на которой нужно указать данные своей банковской карты. Без этого система не будет работать и не даст возможности воспользоваться бонусными 10 долларами. При этом на вашей карте может быть заблокирована сумма в несколько рублей, которая затем будет возвращена. Данные можно указать свои, но лучше заплатить через PayPal.

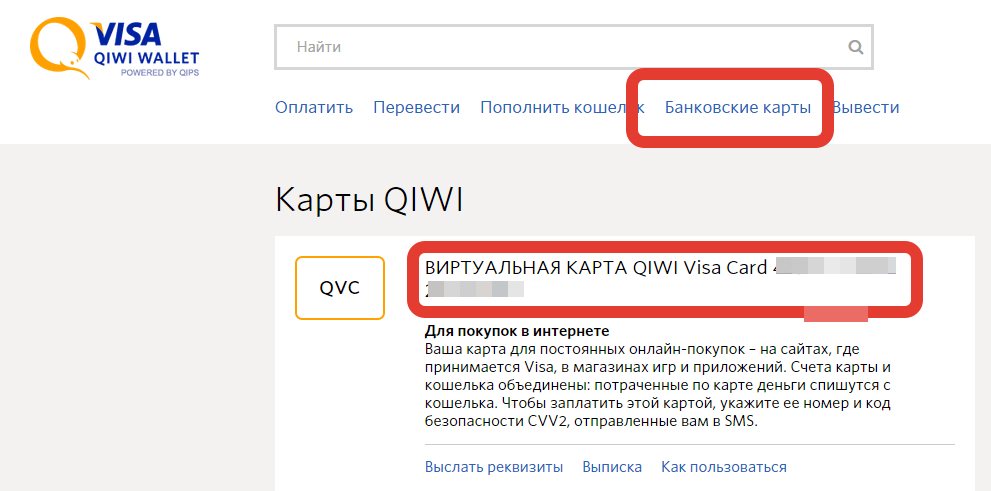

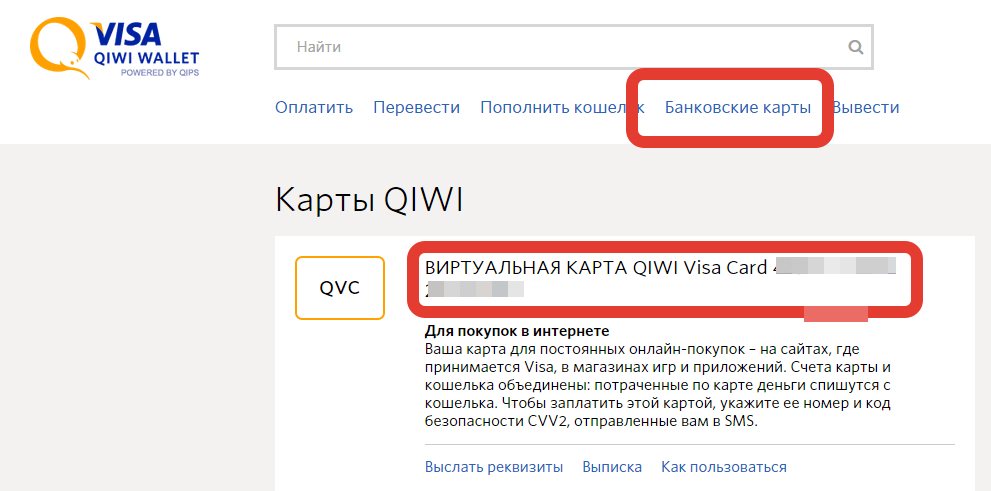

Что делать, если банковской карты нет? Заведите себе Киви-кошелек, он автоматически дает виртуальную карту, баланс которой равен балансу кошелька. Пополнять кошелек можно почти везде.

Однако, если вы введете в DigitalOcean данные карты Киви, то система ее «выплюнет», сославшись на то, что DigitalOcean не работает с предоплаченными и виртуальными картами. В таком случае вам нужно пополнить баланс на 5 долларов через систему PayPal, заплатив картой Киви. Необходимо привязать вашу виртуальную карту к PayPal и совершить платеж.

После совершения платежа необходимо пройти верификацию, могут потребовать прислать ваше фото с развернутым паспортом или другим докуметом удостоверяющим личность, для проформы. Не пугайтесь документ бликует на фото и разобрать там ваши данные будет непросто.

После всех процедур оплаты и верификации приступаем с созданию своего VPN сервера.

Смотрим видео-урок:Видео

Примечание. Большинству жителей России и стран СНГ подойдет Амстердам или Франкфурт (пинг до Франкфурта в большинстве случаев будет немного меньше, чем до Амстердама). Жителям Дальнего востока России рекомендую протестировать Сингапур и сравнить показатели с европейскими серверами.

Скачать программу Putty (для подключения к управлению сервером).

Всё, мы заказали VPS. Поздравляю. Теперь пора перейти к его настройке.

Шаг №2. Настройка VPN.

Не пугайтесь, процесс настройки своего собственного VPN прост, как дважды-два!

В видео-уроке выше мы подключились к нашему серверу с помощью Putty. Теперь продолжим.

Копируем и вставляем (нажатием правой кнопки мыши, как мы делали в видео-уроке) команду:

nano vpn.sh

Теперь копируем и вставляем в открывшееся окно редактирования файла следующее:

#!/bin/bash

echo "Выберите, что вы хотите сделать:"

echo "1) Настроить новый PoPToP VPN сервер И создать нового пользователя"

echo "2) Создать дополнительных пользователей (к уже существующему VPN)"

read x

if test $x -eq 1 ; then

echo "Введите имя пользователя, которое нужно создать (н.п.. client1 or john):"

read u

echo "Введите пароль для этого пользователя:"

read p

# get the VPS IP

ip =` ifconfig eth0 | grep "inet addr" | awk { "print $2" } | sed s/ .* ://`

echo

echo "установка и настройка PoPToP"

apt-get update

apt-get install pptpd

echo

echo "Создание конфигурации сервера"

cat > / etc/ ppp/ pptpd-options < < END

Require-mschap-v2

Require-mppe-128

# setting up pptpd.conf

echo "option /etc/ppp/pptpd-options" > / etc/ pptpd.conf

echo "logwtmp" >> / etc/ pptpd.conf

echo "localip $ip " >> / etc/ pptpd.conf

echo "remoteip 10.1.0.1-100" >> / etc/ pptpd.conf

# adding new user

echo "$u * $p *" >> / etc/ ppp/ chap-secrets

echo

echo "Переадресация IPv4 и добавление этого в автозагрузку"

cat >> / etc/ sysctl.conf < < END

Net.ipv4.ip_forward=1

Sysctl -p

echo

echo "Обновление IPtables Routing и добавление этого в автозагрузку"

Iptables -t nat -A POSTROUTING -j SNAT --to $ip

# saves iptables routing rules and enables them on-boot

Iptables-save > / etc/ iptables.conf

cat > / etc/ network/ if-pre-up.d/ iptables < < END

#!/bin/sh

Iptables-restore < / etc/ iptables.conf

chmod +x / etc/ network/ if-pre-up.d/ iptables

cat >> / etc/ ppp/ ip-up < < END

ifconfig ppp0 mtu 1400

echo

echo "Перезапуск PoPToP"

/ etc/ init.d/ pptpd restart

echo

echo "Настройка вашего собственного VPN завершена!"

echo "Ваш IP: $ip ? логин и пароль:"

echo

# runs this if option 2 is selected

elif test $x -eq 2 ; then

echo "Введите имя пользователя для создания (eg. client1 or john):"

read u

echo "введите пароль для создаваемого пользователя:"

read p

# get the VPS IP

ip =` ifconfig venet0:0 | grep "inet addr" | awk { "print $2" } | sed s/ .* ://`

# adding new user

echo "$u * $p *" >> / etc/ ppp/ chap-secrets

echo

echo "Дополнительный пользователь создан!"

echo "IP сервера: $ip , данные для доступа:"

echo "Имя пользователя (логин):$u ##### Пароль: $p "

else

echo "Неправильный выбор, выход из программы..."

exit

Нажимаем Ctrl+O , затем Enter.

Нажимаем Ctrl+X .

Копируем и вставляем команду:

sh vpn.sh

Вводим 1 и нажимаем Enter. Ждем. Согласно запросам системы, вводим желаемый логин и нажимаем Enter. Аналогично с паролем. На вопросы “[Y]/[N]” вводим Y и нажимаем Enter. После завершения настройки будут показаны наши логин, пароль и IP адрес сервера эту информацию неоходимо запомнить для дальнейшего подключения к серверу VPN.

Готово! VPN настроен!

Шаг №3. Проверка VPN подключения.

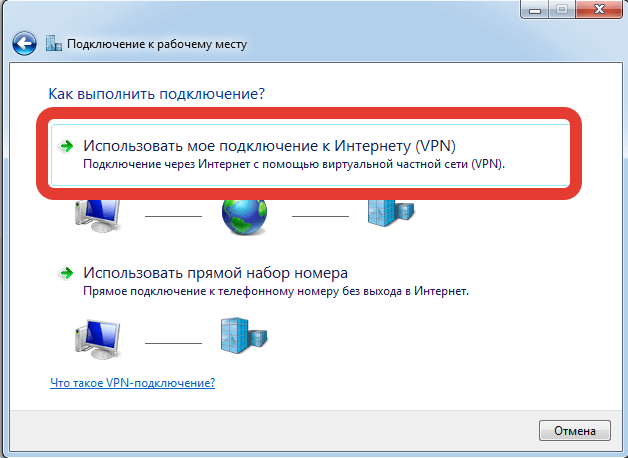

открываем «Центр управления сетями и общим доступом» Windows:

или Панель управления

В свойствах подключения необходимо сделать как на скрине.

Подключаемся. Теперь мы работаем через VPN! Чтобы в этом удостовериться, идем на 2ip.ru и убеждаемся в том, что показываемый нам наш IP адрес совпадает с IP адресом нашего VPS.

Когда нам станет ненужным VPN-подключение, разрываем его:

Как можно экономить деньги! Через личный кабинет DigitalOcean мы можем выключить наш VPS (droplet в терминологии DigitalOcean)

За сервер в выключенном состоянии идет списание денежных средств по стандартному тарифу 5$ в месяц. Поэтому чтобы сэкономить, мы сделаем резервную копию нашего сервера, удалим его, а когда нам снова понадобится VPN, мы его восстановим из резервной копии!

Перейдем в управление сервером (панель управления DigitalOcean находится по адресу cloud.digitalocean.com, вход в нее возможен через кнопку Sign In на главное странице digitalocean.com в правом верхнем углу).

Нам нужно создать резервную копию (снимок, snapshot) нашего VPS. Но для этого его сначала нужно выключить.

Ждем около минуты, пока сервер выключится. Затем переходим в раздел Snapshots, вводим произвольное имя снимка и создаем его:

За каждый гигабайт «веса» нашего VPS при создании снимка спишется по 2 цента. Создание резервной копии (снимка) займет несколько минут.

Теперь удаляем сервер:

Все! Списание средств за использование ресурсов остановлено.

Восстановление работоспособности сервера VPN

Нам нужно создать новый VPS из той резервной копии, которую мы сделали до этого.

Нажимаем «создать дроплет»:

Теперь, как и прежде, вводим любое имя сервера латинскими буквами без пробелов, выбираем первый минимальный тариф, регион должен быть тот же самый, что и тот, в котором у нас до этого был сервер.

Чуть ниже нажимаем на название снимка, который мы сделали (был серым, а должен стать синим):

…и нажимаем большую зеленую кнопку «Create droplet».

Ждем около минуты.

Смотрим, совпадает ли IP адрес нашего сервера с прежним. Если да, то в Windows просто возобновляем уже ранее созданное подключение:

Если нет, то нажимаем правой кнопкой мыши на название нашего подключения и меняем IP адрес на новый:

Вводим новый IP и нажимаем «ОК»:

Внимание! Теперь, чтобы выключить VPN, нам не нужно делать резервную копию, просто сразу удаляем сервер, а в следующий раз все восстановим из старого снимка. Перед удалением сервер выключать необязательно. На всякий случай такой порядок действий в скриншотах:

Это мы удалили VPS на время неиспользования VPN. Теперь его восстановим из старого снимка:

Проверяем, сохранился ли старый IP и продолжаем работу.

Весь урок и пример был взят с www.comss.ru

У кого растут руки из нужного места настроят все влегкую. Если мы будем пользоваться VPN по 2 часа каждый день, то в месяц мы заплатим около 30 рублей

. Согласитесь, это не 350 руб/мес

за платный VPN-сервис!

Нет похожих записей.

Настройка и подключение приставки цифрового телевидения

Настройка и подключение приставки цифрового телевидения Настройка и подключение приставки цифрового телевидения

Настройка и подключение приставки цифрового телевидения Беспроводная акустика JBL GO Black (JBLGOBLK) - Отзывы Внешний вид и элементы управления

Беспроводная акустика JBL GO Black (JBLGOBLK) - Отзывы Внешний вид и элементы управления Виртуальный компьютерный музей Dx связь

Виртуальный компьютерный музей Dx связь